Завантажити повну інструкцію

Завантажити коротку інструкцію

Зміст:

Практичні поради щодо перевірки листів і файлів-вкладень

Етап 1. Визначаємо рівень загрози, не відкриваючи листа:

Етап 2. Визначаємо рівень безпеки, переглядаючи лист:

- Які загрози може містити електронний лист:

- Перевірка рівня безпеки електронного листа на 2 етапі (відкритий лист):

-

- Поведінка після відкриття листа

- Наявність активних компонентів, особливо якщо вони в листі недоречні

- Спосіб звернення до адресата у листі

- Мова та наявність граматичних/орфографічних помилок

- Зміст листа (наявність маніпуляцій, емоційний, погрозливий чи панійний наратив, спонукання до термінових дій)

- Підміна бренду або підробка електронної адреси

- Наявність активних посилань у листі

- Файл у додатку та пароль для відкриття його

- Лист містить кнопки, посилання чи мультимеді

- Лист містить QR-коди

Етап 3. Визначаємо рівень загроз вкладених файлів

- Файли-вкладення за рівнем наявної чи потенційної кібербезпеки:

- Чи може вкладений файл з вірусом заразити комп’ютер: потенційні вразливості, які можуть виникати навіть без запуску файлів

- Маскування та підробка розширень

- Як безпечно працювати з вкладеними файлами

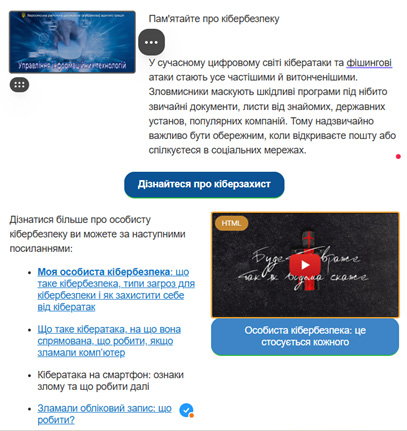

У сучасному цифровому світі кібератаки та фішингові атаки стають усе частішими й витонченішими. Зловмисники маскують шкідливі програми під нібито звичайні документи, листи від знайомих, державних установ, популярних компаній. Тому надзвичайно важливо бути обережним, коли відкриваєте пошту або спілкуєтеся в соціальних мережах.

Навіть якщо на комп’ютері встановлений сучасний, постійно оновлюваний антивірус — це не гарантує 100% захисту. Антивірусне ПЗ справді виконує важливу функцію, але користувач може сам випадково активізувати вірус, запустивши файл, відкривши вкладення, натиснувши кнопку або малюнок у файлі чи в листі або перейшовши за посиланням чи відсканувавши QR-код.

Більшість вірусів не проявляють себе одразу. Їх головна мета — залишитися непоміченими якомога довше, щоб виконати шкідливі дії: від стеження до шифрування даних і вимагання викупу.

Шкідливе програмне забезпечення умовно поділяється на кілька груп:

- Віруси-трояни — маскуються під легітимне ПЗ або файли й відкривають доступ до системи зловмиснику.

- Віруси-вимагачі (ransomware) — шифрують файли користувача і вимагають викуп за їх розблокування.

- Шпигунське ПЗ (spyware) — непомітно передає дані (наприклад, паролі або введені на клавіатурі фрази).

- Бекдори (backdoor) — створюють “чорний хід” для дистанційного керування ПК.

- Adware — агресивна реклама, яка перенаправляє вас на небезпечні сайти.

Антивірус зазвичай блокує або переміщує такі загрози в карантин. Проте, якщо зловмисники створили нову версію шкідливого ПЗ, яка ще не внесена до баз антивіруса, або якщо вона здатна вимкнути захист — вона може довго залишатися непомітною.

💻Симптоми зараження комп’ютера вірусом та що робити, якщо це сталося детально описані в статті Кібератака: що робити, якщо зламали комп’ютер

🦠Детальніше про віруси, кібератаки та способи захисту від них читайте на сайті ХРД(В)А за посиланням: https://khersonrda.gov.ua/osobysta-kiberbezpeka-cze-stosuyetsya-kozhnogo/.

🛡️Більше інформації про кібербезпеку можна знайти в розділі «Кібербезпека» на сайті Херсонської РД(В)А: https://khersonrda.gov.ua/kiberbezpeka/

Практичні поради щодо перевірки листів і файлів-вкладень, які надходять на електронну пошту, на наявність шкідливого коду

Кожного дня ми використовуємо електронну пошту для робочих та особистих цілей. Вона стала одним з основних каналів комунікації з нами і тому є неабияк привабливою для кіберзлочинців та інших зацікавлених сторін. Отже тема безпеки електронної пошти залишається актуальною — розберімося, які ризики існують і як від них убезпечитись.

Особиста та робоча пошта

Одним з перших правил безпеки електронної скриньки є чітке розмежування особистого та службового. Для листування з особистих питань слід використовувати окрему електронну адресу, яка не пов’язана з робочими ресурсами чи обліковими записами. Це дозволяє зменшити ризики витоку конфіденційної інформації, спростити моніторинг підозрілих дій і забезпечити належний рівень контролю над доступом до службових даних. Дотримання цього правила є запорукою як персональної, так і корпоративної безпеки.

Оцінка рівня безпеки (чи потенційної загрози) кожного листа

Сучасні поштові сервіси, такі як Gmail, Ukr.net, Meta.ua, Outlook та Yahoo, автоматично сканують вхідні листи на наявність шкідливого коду, фішингових елементів і спаму. Завдяки вбудованим системам захисту вони здатні виявляти підозрілий контент ще до відкриття листа користувачем. Однак жодна система не є на 100% гарантованою, тому остаточна оцінка безпеки листа завжди залишається за користувачем.

Етап 1. Визначаємо рівень загрози, не відкриваючи листа

На першому етапі ми ще не відкриваємо лист, а лише переглядаємо загальну інформацію про нього у вхідних повідомленнях поштового клієнта (інтерфейсу поштового сервісу). У стандартному вигляді відображаються: адреса або ім’я відправника, тема листа та кілька перших слів із його вмісту. Цього вже може бути достатньо для попереднього аналізу.

Якщо лист надійшов від невідомого відправника, з яким раніше ніколи не було переписки й лист від якого не очікувався, то перш ніж його відкривати, рекомендується виконати наступні дії:

- Адреса відправника. Якщо ім’я виглядає звично (наприклад, «ПриватБанк»), але адреса дивна — це сигнал:

❌ privatbank@secure-mail.ru

❌ support@paypal-alerts.abcxyz.biz

Перевіряйте домен (частину після @) — офіційні компанії мають прості домени: @privatbank.ua, @gov.ua, @google.com.

Наприклад: @gmail.com, @ukr.net, @meta.ua — можуть виглядати звично, але не є гарантією безпеки.

Кіберзлочинці часто підмінюють літери/символи, щоб замаскуватись під авторитетне джерело. Так, accounts-google.com маскується під accounts.google.com, support-gooogle.com замість support.google.com.

На малюнки знизу, злочинці навіть не маскуються.

![На зображенні показано електронний лист із темою «Виявлено підозрілу активність! Терміново потрібна дія.» Лист виглядає так, ніби його надіслано від «Facebook Alert», але електронна адреса відправника – «jack54barber@gmail.com», що вже викликає підозри. У листі звертаються до отримувача як «Dear [редаговано]» і повідомляють, що було помічено аномальну активність, яка може свідчити про компрометацію облікового запису. Для перевірки останніх сеансів автори листа пропонують перейти за посиланням: «https://www.facebook.com/settings?tab=security». Лист підписано «Facebook Team» і внизу розміщено логотип Facebook. Це може бути фішинговий лист, який намагається викрасти дані користувача. Варто бути обережним і не переходити за підозрілими посиланнями! Якщо виникли сумніви щодо безпеки облікового запису, краще самостійно увійти у налаштування Facebook, а не використовувати посилання з листа.](https://khersonrda.gov.ua/wp-content/uploads/2025/05/mal-1.jpg)

Іноді шкідливі листи можуть виглядати як продовження попереднього листування або мати імена «Олена з бухгалтерії», «Петро Служба підтримки» — саме тому перевірка повної адреси відправника — обов’язкова.

Також можна перевірити адресу на шахрайство за допомогою онлайн сервісів:

🔎 https://emailrep.io — перевіряє репутацію електронної адреси (підозрілий домен, участь у фішингових кампаніях).

🔎 https://whois.domaintools.com — перевіряє, кому належить домен (часто видно, що він зареєстрований учора і вже підозрілий).

🔎 Google-пошук + домен — іноді шахрайські адреси обговорюються на форумах чи в базах спаму.

- Тема листа: Надто емоційна, панічна, з терміновістю або заманою, з фразами, які зловмисники використовують для психологічного тиску або маніпуляцій. Найпоширеніші «тривожні сигнали»:

-

-

- «Ваш акаунт заблоковано» (буде заблоковано)

- «Підтвердіть свою особу»

- «Ви виграли приз/лотерею»

- «Терміново! Оновіть свої дані»

- «Термінова перевірка безпеки облікового запису»

- «Ваша пошта/банківський рахунок зламаний»

- «Оплатіть рахунок просто зараз»

-

Такі формулювання часто використовуються, щоб змусити користувача швидко відкрити лист без обдумування.

Адже якщо злодій отримає ваші секретні дані для входу, йому буде необхідно ще мати секретний код, який генерується на вашому телефоні.

- Фрагмент тексту (preview/snippet). Поштові сервіси (Gmail, Outlook Web тощо) показують кілька перших слів. Якщо бачите дивну мову (наприклад, ви не маєте справ із іноземними особами, а лист написано англійською, китайською чи іншою іноземною мовою), заклики перейти за посиланням або щось на кшталт:

👉 “Щоб уникнути блокування, натисніть тут…”

👉 “Підтвердіть свої дані негайно…” — це фішинг.

- Наявність вкладень (показується іконкою 📎). Якщо лист з вкладенням від незнайомця — не відкривайте. Навіть якщо файл називається «рахунок», «документ», «квитанція» — це може бути шкідливий файл.

- Час надсилання. Незвичний час (наприклад, серед ночі) — ще один непрямий сигнал, особливо з дивного домену.

На цьому етапі головна мета — навчитися відрізняти типовий лист від незвичного або підозрілого. Якщо є хоч найменші сумніви, лист краще не відкривати, або проконсультуватися зі спеціалістом.

🔐 Якщо є сумніви — дії:

- Не відкривайте — видаліть або позначте як спам.

- Якщо сумніваєтесь, але хочете перевірити — відкрийте заголовки листа без його перегляду.

- Для організацій — зверніться до фахівців з кібербезпеки або до служби технічної підтримки вашої організації .

Етап 2. Визначаємо рівень безпеки, переглядаючи лист

(в жодному випадку не натискаємо на активний контент листа, не переходимо по посиланням чи QR–кодам, не завантажуємо вкладені файли)

Якщо 1 етап успішно пройшли – відкриваємо лист.

На цьому етапі ні в якому випадку нічого не натискаємо (навіть зображення, логотипи, анімацію, відео тощо), не завантажуємо, нікуди не переходимо!!!

Які загрози може містити електронний лист:

- Пасивні атаки через HTML і MIME у пошті.

Теоретично відкриття листа навіть без кліків, завантажень та переходу за посиланнями може запустити вірус. Це відбувається, якщо електронний лист надсилається у форматі HTML (як вебсторінки) та містить спеціально згенерований HTML або MIME-код, що може викликати збій або виконання небажаних дій у вразливих поштових клієнтах. У таких листах можуть бути вбудовані скрипти, трекери, завантажувачі зображень з зовнішніх серверів — що дозволяє:

- відстежувати, чи відкрив користувач лист (так звані “tracking pixels”);

- отримати IP-адресу, тип пристрою, браузера тощо;

- іноді — використати вразливість у поштовому клієнті (наприклад, у старих версіях Outlook, Thunderbird, іноді навіть у браузері, якщо відкрито через вебінтерфейс).

У минулому, наприклад, у випадку з вірусом “Bubbleboy” у 1999 році, відкриття листа в Outlook Express могло призвести до зараження комп’ютера без жодних дій з боку користувача. Цей вірус використовував вразливість у функції попереднього перегляду листів .WIRED

Сьогодні більшість сучасних поштових клієнтів, таких як Gmail, Outlook та інші, мають вбудовані механізми безпеки, які блокують автоматичне виконання скриптів та завантаження зовнішнього вмісту. Проте, існують певні ризики:

Шпигунські пікселі (spy pixels): Це невидимі зображення, які можуть відстежувати, коли і де ви відкрили лист, а також вашу IP-адресу. Хоча вони не є вірусами, вони порушують конфіденційність.

Вразливості в поштових клієнтах: Іноді зловмисники можуть використовувати невідомі вразливості в поштових клієнтах для запуску шкідливого коду при відкритті листа. Хоча такі випадки рідкісні, вони можливі

На щастя на практиці це відбувається дуже рідко, і майже неможливо в сучасних поштових сервісах (Gmail, Outlook тощо), які зазвичай блокують виконання JavaScript у листах. Але не всі поштові клієнти це гарантують – деякі корпоративні поштові програми (або застарілі клієнти) можуть бути вразливими.

- Ризики активних компонентів в електронних листах: HTML, кнопки, посилання.

HTML-листи та листи з вбудованим контентом можуть містити шкідливі елементи, наприклад:

- Вбудовані картинки, що передають IP-адресу або містять шкідливі посилання

- Вразливості в PDF-переглядачах (при попередньому перегляді вкладень)

- CSS-трюки, що маскують шкідливі посилання

- Скрипти або шкідливі JavaScript-функції, що активуються при відкритті листа

- Кнопки, qr-коди або посилання, які спрямовують на фішингові сайти для збору особистої інформації

- Вірусні або шкідливі файли, які можуть бути автоматично завантажені під час відкриття листа

- Інтерактивні елементи, що можуть спричинити виконання шкідливих команд на комп’ютері користувача при натисканні

Приклад листа з активними елементами та посиланнями:

Так лист виглядає у відправника (зображення та відео також містять посилання):

А так цей лист відображається в пошті Gmail (зображення і відео не відображаються, але присутні кнопки, посилання, а також посилання на відео; доречи, Gmail його автоматично відніс до спаму):

Веб-інтерфейси (Gmail, Ukr.net тощо) блокують автоматичне виконання JavaScript, тому активний вірус не запускається просто від перегляду листа.

Для запобігання трекінгу та уникнення «автоматичних вірусних» вбудовок потрібно вимкнути автоматичне завантаження зображень (за-замовченням воно вимкнуто, але якщо є сумніви – варто перевірити):

🔹 Gmail : Відкрити Gmail → Налаштування → ⚙️ → Переглянути всі налаштування →Вкладка: Загальні → Опція: Зображення → обрати «Запитувати перед показом зовнішніх зображень» →Зберегти

🔹 Ukr.net : Увійти у скриньку →Угорі справа → ⚙️ → Налаштування → Розділ Пошта → Показ зображень → «Не показувати автоматично» → Зберегти

🔹 Meta.ua : Аналогічно: ⚙️ → Налаштування → Безпека / Пошта → вимкнути автозавантаження зображень

🔹 Outlook Web (Outlook.com, Microsoft 365) : ⚙️ → View all Outlook settings → Mail → Layout → External images: обрати «Don’t automatically download»

- Ризики, пов’язані з вкладеними файлами.

Будь-яке вкладення може містити шкідлий код або бути частиною фішингової атаки. Більш детально рівень небезпеки вкладених файлів розглянемо на етапі 3. Поки що зазначимо, що поки не завантажили й не відкрили вкладений файл, його ймовірний активний код не виконується, отже прямої загрози поки що нема.

Отже, за умови правильної конфігурації системи, регулярного оновлення поштових сервісів і антивірусного програмного забезпечення, а також обережної поведінки користувача — без переходів за посиланнями, відкриття вкладень, сканування QR-кодів чи натискання кнопок — основна загроза залишається пов’язана саме з відкриттям вкладених файлів або активацією підозрілих посилань.

Для перевірки рівня безпеки електронного листа на 2 етапі (відкритий лист) виконуємо наступні дії:

-

Поведінка після відкриття листа

Ознаки підозрілих електронних листів:

-

- Зміст не відповідає темі листа

- Є кнопки без видимого призначення або підроблені елементи інтерфейсу (ніби кнопка Gmail)

- Наявність зашифрованого тексту, вигляду «☠⚠⛔», «важливо, натисніть тут»

- Лист англійською або ламаною українською/російською, без чіткого звернення

- Наявність несподіваних вкладень (PDF, ZIP, EXE)

- Наявність активних компонентів, особливо якщо вони в листі недоречні. Не можна стверджувати, що електронний лист не має містити взагалі ніяких кнопок чи інших активних компонентів, але недоречне їх використання, велика кількість різних посилань, особливо зі скритим шляхом переходу – це все може свідчити про небезпечність таких посилань та переходів.

- Також варто звернути увагу, як звертаються до вас у листі: на ім’я чи використовують загальні фрази «Шановні колеги», «Шановний клієнте» і т.д. Якщо лист має ознаки спаму чи фішингу, а злочинець вказує ваше ім’я, тоді атаку можна вважати підготовленною спеціально під вас.

- Наступний індикатор фішингового листа – мова та наявність граматичних/орфографічних помилок. Наприклад, «Google» надсилає листи, які стосуються облікового запису, мовою інтерфейсу цього запису. Тобто, якщо у вас інтерфейс українською мовою, а лист прийшов російською, це серйозна причина задуматися.

- Зміст листа: надмірно емоційний, панічний, маніпулятивний, погрозливий чи навпаки заманливий наратив у тексті листа, а також вимога швидких, термінових дій зазвичай є ознакою фішингової атаки. Тому потрібно бути особливо обачним, якщо в листі зустрічаються такі «тривожні» фрази:

- «Ваш акаунт заблоковано» (буде заблоковано)

- «Підтвердіть свою особу»

- «Ви виграли приз/лотерею»

- «Терміново! Оновіть свої дані»

- «Термінова перевірка безпеки облікового запису»

- «Ваша пошта/банківський рахунок зламаний»

- «Оплатіть рахунок просто зараз»

Приклад такої атаки:

Злочинець надсилає лист з темою «Вас зламали! Швидше змініть пароль» і видає себе за авторитетне джерело – «Google».

Його мета – щоб користувач перейшов за посиланням у листі та нібито підтвердив дані свого облікового запису, ввівши свій емейл та пароль у відповідні поля. Для цього він створить сайт, який буде майже не відрізнятись від справжнього.

Одержавши секретні дані користувача, злочинець отримає доступ до його облікового запису та зможе завантажити цікаву йому інформацію або скористатись ним для наступного етапу атаки (наприклад, на його установу).

Додатковим рівнем захисту у цьому випадку буде другий фактор аутентифікації. Адже якщо злодій отримає навіть секретні дані для входу, йому буде необхідно ще мати секретний код, який генерується на телефоні користувача.

- Підміна бренду, кирилиця замість латиниці або навпаки. Це знов-таки питання електронної адреси та посилань на підробні сайти. Ці листи можуть не носити занадто маніпуляційного чи термінового наративу, можуть пропонувати якісь продукцію чи інформацію, рекомендувати зареєструватися чи взяти участь в опитуванні, давати якісь цікаві цінні поради чи рекламувати послуги фахівця – теми можуть бути різні, головне – ненав’язливо змусити людину перейти за посиланням й зробити потім певні дії (ввести певні дані чи підтвердити особисту інформацію, зареєструватись чи дозволити щось, подекуди – завантажити програму або додаток).

Ознаки в полі «Від кого» (From):

| Ознака | Приклад | Що не так |

| Відоме ім’я, але дивна адреса | ПриватБанк <secure-login@privatbannk.xyz> | Підміна бренду |

| Домен неофіційний | admin@google-support.cc | Google не використовує такий домен |

| Мікс літер (цифра 0 замість O, І = l) | service@faceb00k.com | Частий фішинг |

| Генеровані адреси | user2934874@freemail.ru | Може бути бот |

Якщо лист виглядає корисним (наприклад, реєстрація на сервісі), але надійшов неочікувано від невідомого – рекомендовано перевірити сайт окремо у браузері (вручну, а не через посилання з листа).

- Наявність активних посилань у листі та куди вони направляють користувача (без натискання на них). Спробуйте навести мишкою на посилання (не натискаючи) та потримайте декілька секунд. У правому куті, подивіться, куди насправді воно вас веде.

Важливо!!! Посилання такого вигляду

accounts.google.com.evilwebsite.pe/EditPasswd

також шахрайське, бо адреса має починатися з accounts.google.com/ (тобто, після.com мусить бути /, а не крапка).

- Якщо ви отримуєте файл у додатку та пароль для відкриття його, це є великою підозрою на наявність у ньому шкідливого коду.

Справа в тому, що у поштових сервісів є свої антивіруси, які сканують файли на наявність вірусів. Злочинці про це також знають, тому використовують функціонал архіваторів (WinRar, ZIP, та інші), щоб зашифрувати вміст файлу паролем. Таким чином, коли ви отримуєте файл на пошту, поштовий антивірус не може розпізнати шкідливість файлу, оскільки він зашифрований.

- Якщо лист містить кнопки, посилання чи мультимедіа і надійшов від невідомого — не натискати на кнопки, навіть якщо вони виглядають «офіційно». Не відкривати відео / GIF / картинки — видаляти або перевіряти ізольовано.

Щоб перевірити посилання кнопки, наведіть курсор на кнопку, не натискаючи її — у більшості поштових клієнтів або браузерів ви побачите посилання (URL), куди веде ця кнопка.

Потім потрібно перевірте адресу посилання:

- чи виглядає вона підозріло (довга, з дивними символами, з помилками у домені — наприклад, micr0soft.com замість microsoft.com);

- чи веде на неочікуваний сайт (наприклад, «підтвердження акаунту» — але сайт невідомого банку/сервісу).

Також можна скористатися сервісами перевірки URL, наприклад: VirusTotal (вставте туди посилання і перевірте його безпеку) чи Google Safe Browsing (перевірка на наявність шкідливого контенту).

Не переходьте за посиланням напряму з листа. Якщо сумніваєтесь — введіть адресу вручну в новій вкладці, але тільки після ретельної перевірки.

- Якщо лист містить QR-коди , щоб перевірити їх потрібно використовувати тільки безпечні сканери QR-кодів, які показують посилання перед переходом.

Наприклад, на Android: Kaspersky QR Scanner, QR & Barcode Scanner від Gamma Play;

На iOS: QR Code Reader & QR Scanner від MixerBox або перевірені програми антивірусів.

Скануйємо, але не переходимо одразу – потрібно подивіться, яку адресу відкриє QR-код, перевірте її через VirusTotal або подібні сервіси.

Не використовуйте камеру, яка одразу відкриває браузер! — у налаштуваннях телефону краще вимкнути цю автоматичну дію.

Етап 3. Визначаємо рівень загроз вкладених файлів.

Якщо 2 етап успішно пройшли – переходимо к аналізу безпечності вкладених файлів.

- Файли-вкладення за рівнем наявної чи потенційної кібербезпеки можна умовно поділити на декілька груп:

🚨 Файли, які ні в якому разі не можна відкривати. Це файли з високим ризиком інфікування комп’ютера або злиття даних.

Формати, які уже самі по собі є небезпечними (такі файли найчастіше використовуються для запуску вірусів, шпигунських програм, троянів, крадіжки даних або шифрування комп’ютера):

🧨Виконувані файли

- .exe, .msi, .bat, .cmd, .com, .pif, .scr, .vbs, .js, .jse, .wsf, .cpl, .dll

- ✅ Механізм атаки: безпосереднє виконання коду при запуску (запускають вірус, встановлюють бекдори, трояни, криптомайнери).

- ⚠ Приховані ризики: часто маскуються під інші формати — наприклад, pdf.exe (розширення .exe не видно, якщо в системі приховані розширення).

💣 Ярлики

- .lnk

- ✅ Механізм атаки: відкриття ярлика може викликати запуск шкідливого коду, що прописаний у його властивостях (наприклад, виклик PowerShell з завантаженням зловмисного скрипта).

- ⚠ Часто мають значок “Word”, “PDF” або інше, щоб ввести в оману користувача.

📦 Архіви

- .zip, .rar, .7z, .tar, .gz, .iso, .img

- ✅ Механізм атаки: можуть містити інші шкідливі файли, які запускаються після розпакування. ISO-файли часто використовуються як контейнер для .exe чи .lnk.

- ⚠ Часто архіви запаролені — антивірус не може їх просканувати.

Такі файли часто використовуються для шкідливих дій і не мають відкриватися навіть з інтересу.

Потенційно небезпечні файли (відкривати тільки з максимальною обережністю)

📄 Документи Microsoft Office

- .doc, .docx, .xls, .xlsx, .ppt, .pptx, .docm, .xlsm, .pptm

- ✅ Механізм атаки: макроси (VBA), які можуть запускати скрипти, завантажувати віруси з інтернету.

- ⚠ Іноді шкідливий код активується при відкритті документа (автоматично або після кліку по кнопці в документі).

- 📌 *.docm, *.xlsm, *.pptm — макроси дозволені за замовчуванням, це завжди сигнал “Увага!”

- 📎 .docx, .xlsx, .pptx — умовно безпечні формати, які не підтримують макроси за замовчуванням. Однак вони можуть містити вбудовані об’єкти, посилання або бути зміненими для використання вразливостей програм, що їх відкривають. Рекомендовано відкривати лише з перевірених джерел і лише у захищеному режимі.

📄 PDF-файли

- ✅ Механізм атаки: JavaScript-вставки, вбудовані посилання на фішингові сайти, вставлені EXE-файли, автозапуск.

- ⚠ Іноді виглядають як порожні, але містять “невидимі” об’єкти (прихований контент).

Файли з низьким ризиком, але з можливими прихованими загрозами

📝 Текстові та табличні файли

- .txt, .csv, .rtf

- ✅ Вважаються безпечними.

- ⚠ Але: .csv може викликати CSV-ін’єкції (наприклад, у Excel формула починається з =cmd|… і викликає небажані дії при відкритті).

- .rtf може містити експлойти, зокрема для старих версій Word.

📊 Файли баз даних

- .mdb, .accdb, .dbf

- ✅ Відносно безпечні, якщо не містять макросів або вбудованого VBA.

- ⚠ У Microsoft Access можливий запуск автокоду при відкритті.

📈 Інші офісні формати

- .odt, .ods, .odp (формати LibreOffice) — в основному безпечні, але теж можуть містити макроси.

🟤Медіа-файли: зображення, відео, аудіо

🖼 Зображення

- .jpg, .jpeg, .png, .bmp, .gif, .svg, .webp

- ✅ Зазвичай безпечні.

- ⚠ Але були експлойти (особливо в *.wmf, *.emf, *.svg) — використовували вразливості в програмах перегляду.

🎥 Відео та аудіо

- .mp4, .avi, .mov, .mp3, .wav, .flac

- ✅ Здебільшого безпечні.

- ⚠ Але були випадки атак через фреймворки відтворення (QuickTime, VLC, Windows Media Player) — при відкритті відео відбувався буфер-оверфлоу і запуск коду.

⚫ Невідомі або підозрілі розширення

❓ Файли без розширення або з фейковим розширенням

- pdf.exe — розширення .exe може бути приховане.

- Файли типу bin, payload.dat, update.tmp, unknown.xyz

- ✅ Механізм атаки: користувач не розуміє, що це, але відкриває “бо виглядає як важливий документ”.

- ⚠ Увага! Windows за замовчуванням приховує розширення, тому небезпечний файл може виглядати як “invoice.pdf” (а насправді це “invoice.pdf.exe”. Замість pdf може бути doc, docx, rtf, xls, xlsx, txt тощо – будь-яке розширення).

📂 Файли системних форматів

- .reg — вносить зміни до реєстру

- .ps1 — скрипт PowerShell

- .hta — HTML-додаток, може запускати ActiveX або JavaScript

- .xll — надбудова Excel, яка може містити шкідливий код

Чи може вкладений файл з вірусом заразити комп’ютер?

Варто зауважити, що отримання навіть потенційно шкідливих вкладених файлів у листі саме по собі не становить загрози для безпеки комп’ютера або електронної пошти, за умови, що такі файли не відкривались і не запускались користувачем.

Поштова скринька, як і сам поштовий сервіс, не можуть «заразитися» вірусом від самого факту отримання листа з небезпечним вкладенням, оскільки вони є лише сховищем повідомлень (на сервері поштового провайдера). Небезпека виникає лише у випадку активних дій користувача щодо відкриття чи запуску шкідливого вмісту.

Після завантаження файлу на комп’ютер жодне шкідливе програмне забезпечення не активується (не запускається) автоматично, якщо користувач самостійно не ініціює його запуск. Взагалі у більшості випадків завантаження відверто небезпечного контенту блокує антивірусна програма. До того ж у сучасних операційних системах (Windows 7–11, Linux та мобільних ОС) немає механізму, який автоматично виконує файл після завантаження. Всі шкідливі дії починаються тільки після відкриття або виконання файлу користувачем.

Потенційні вразливості, які можуть виникати навіть без запуску файлів

У більшості випадків завантажений, але не відкритий файл не становить загрози. Водночас існують винятки, пов’язані з особливостями роботи деяких систем та програм, особливо у застарілих або вразливих версіях Windows. Наводимо основні сценарії:

🔸 1. Виконання через ярлики (.lnk)

На деяких вразливих системах (зокрема, Windows 7 без оновлень безпеки) можливе автоматичне виконання коду, якщо у папці міститься спеціально створений файл .lnk (ярлик). Це відбувається без запуску ярлика, а лише при відкритті теки у Провіднику Windows, оскільки система намагається відобразити іконку — а саме в процесі її завантаження й виконується шкідливий код (через вразливість в компоненті Shell).

🔍 Приклад: Вразливість CVE-2010-2568 дозволяла запускати код через .lnk-файл із шкідливою іконкою — саме так поширювався відомий вірус Stuxnet.

🔸 2. Автоматичне попереднє сканування або індексація

Провідник Windows, поштові клієнти (Outlook тощо) та інші програми можуть автоматично сканувати файли для попереднього перегляду (мініатюр, метаданих, вмісту). Це стосується:

- зображень (JPEG, PNG, TIFF),

- документів (Word, Excel, PDF),

- мультимедійних файлів.

Якщо файл спеціально модифікований і містить експлойт у форматі файлу (наприклад, у JPEG — через уразливість у графічній бібліотеці), то на системах із вразливою обробкою таких форматів можливе фонове виконання коду.

🧩 Відомі приклади:

- Вразливість у Windows GDI+ (обробка TIFF, CVE-2013-3906)

- Проблеми з бібліотекою обробки JPEG у Windows XP/7

- ShellExecute в Shell32.dll — відкриття “шкідливих” документів без запуску вручну.

🔸 3. Файли з автозапуском на зовнішніх носіях

Файли типу autorun.inf у поєднанні з .exe можуть автоматично запускатися з USB-носіїв, якщо:

- використовується стара ОС (Windows XP, Vista, 7),

- не вимкнено автозапуск,

- USB-пристрій містить шкідливу структуру.

🛑 У сучасних версіях Windows (8/10/11) автозапуск .exe-файлів із USB заблоковано, але лишаються ризики, якщо користувач сам відкриє файл-ярлик або виконає програму вручну.

🔸 4. Архіви зі шкідливими ярликами чи скриптами

Файли-архіви (.zip, .rar, .7z) можуть містити зашифровані або масковані шкідливі файли, зокрема:

- ярлики .lnk, названі як інструкція.pdf.lnk,

- autorun.inf або скрипти, які імітують документи,

- шкідливі .exe, .js, .vbs — замасковані під нешкідливі формати.

Якщо користувач відкриває архів і подвійним клацанням відкриває підозрілий файл — шкідливий код буде виконано.

Висновок: сам факт завантаження потенційно небезпечного файла на ПК не є небезпечним, якщо користувач:

- не відкриває файл,

- не запускає його вручну,

- не відкриває архів і не клікає по вмісту.

Але, деякі типи файлів у специфічних умовах можуть активувати небажані дії вже при:

- перегляді теки у Провіднику,

- автоматичному формуванні мініатюри або індексації,

- використанні USB-носія.

➡ Рекомендується:

- Оновити ОС та офісні програми до актуальних версій;

- Вимикати попередній перегляд мініатюр у Провіднику Windows;

- Не відкривати архіви з невідомих джерел, навіть якщо вони «виглядають» як документи;

- Заборонити автозапуск на зовнішніх носіях у груповій політиці (для адміністраторів).

Також варто пам’ятати, що серед файлів є особливо небезпечні формати вкладень. І хоча ці файли й не можуть запускатися самі, вони вкрай небезпечні після подвійного кліку.

Критично небезпечні типи:

| Тип файлу | Опис |

| .exe | Виконуваний файл Windows — основний переносник шкідливого ПЗ |

| .com | Старий тип виконуваного файла DOS/Windows |

| .bat | Пакетний файл — запускає команди Windows |

| .cmd | Схоже на .bat, працює у сучасних оболонках |

| .vbs | Visual Basic Script — може виконувати складні сценарії |

| .js | JavaScript для Windows Script Host (не браузер!) |

| .ps1 | PowerShell script — дуже потужний і небезпечний |

| .lnk | Ярлик — може відкривати шкідливі програми |

| .scr | Екранна заставка, але насправді — .exe |

| .msi | Майстер інсталяції — також виконує код |

🎭 Маскування та підробка розширень

Про ці файли вже згадувалось у п. 3.1. «Невідомі або підозрілі розширення», але оскільки такі файли становлять велику загрозу, про них варто розказати окремо.

📁 Приховані розширення — головний ризик:

У Windows за замовчуванням приховано розширення відомих типів файлів. Це дозволяє зловмисникам створювати файли-пастки, наприклад:

💡 Приклад 1: Маскування під PDF

Файл насправді має ім’я: document.pdf.exe

Але якщо розширення приховані, користувач бачить тільки: document.pdf

При цьому іконка може бути замінена вручну на іконку PDF, щоб обдурити користувача. Як результат — клацання = запуск .exe.

💡 Приклад 2: Подвійне розширення в архіві

report.xlsx.lnk – Файл має вигляд Excel, але це ярлик, що відкриває зовсім інший об’єкт (наприклад, .bat або .exe), прихований у тій же теці.

💡 Приклад 3: Псевдо-зображення

image.jpg.scr – Файл з іконкою зображення, але це екранна заставка .scr — насправді виконуваний файл.

🔒 Висновок: завжди вмикайте відображення розширень файлів у налаштуваннях Провідника Windows.

Як безпечно працювати з вкладеними файлами

- Якщо виникають сумніви щодо безпечності листа (невідомий абонент, лист схожий на фішинговий, текст листа спонукає негайно відкрити файли у вкладенні або перейти за посиланням чи по qr-коду, вкладені файли або критично небезпечні, або потенційно небезпечні) – краще такі листи не відкривати, вкладені файли не завантажувати, за посиланнями не переходити, а порадитися з працівниками з кіберзахисту.

- Ні в якому випадку не запускайте (а краще навіть не завантажуйте) критично небезпечні файли (виконувані файли, ярлики, а також файли з невідомими, підозрілими чи підробними розширеннями), якщо вони надійшли від невідомого абонента або які ви не очікували отримати. Якщо абонент здається вам відомим (знайомим), але ви не очікували отримати від нього лист з файлами (особливо критично чи потенційно небезпечними файлами) – варто ретельно перевірити, чи дійсно цей абонент надсилав вам лист з такими файлами (а не з підробної пошти), а також чи не був зламаний акаунт абонента.

- Що стосується потенційно небезпечних та архівних файлів – їх можна завантажувати на ПК, але не відкривати доти, доки не будете впевнені в їх безпеці.

VirusTotal

Найкращий варіант – перевірити файли за допомогою VirusTotal (https://www.virustotal.com ). VirusTotal — це безкоштовний онлайн-сервіс для перевірки файлів за допомогою десятків антивірусних моторів.

Як скористатися:

- Відкрийте сайт https://www.virustotal.com/gui/home/upload

- Перетягніть або оберіть файл.

- Натисніть «Confirm Upload» (якщо з’явиться).

- Подівіться на результат: чистий файл буде позначено зеленим.

Увага: не використовуйте для конфіденційних або чутливих документів — файли завантажуються на сервер VirusTotal.

Microsoft Defender або інше встановлене антивірусне ПЗ

Якщо з певних причин неможливо скористатися VirusTotal, завантажені на ПК файли варто перевірити за допомогою захисника Windows (Microsoft Defender) або іншого встановленого на ПК антивірусного ПЗ

Як скористатися:

- Клікніть правою кнопкою на файлі.

- Оберіть «Сканувати за допомогою Microsoft Defender» (або іншого ПК антивірусного ПЗ.

Рівень надійності: хороший для відомих загроз, але може пропустити нові фішингові PDF або обманні вмісти.

Якщо потрібно переглянути потенційно небезпечний файл, рекомендовано відкривати його не на ПК, а тільки через вбудований перегляд у браузері (Chrome, Firefox, Edge – для PDF) або Google Docs чи Office Online у (для DOC/DOCX/XLS).

| Тип файлу: | DOC/DOCX/XLS | |

| Причина небезпеки файлу: | можуть бути скрипти або фішингові посилання. | можуть бути макроси (VBA), |

| Рекомендовано безпечно відкривати: | у вбудованому переглядачі браузера Chrome, Firefox, Edge | Якщо відкривається через хмарний сервіс (наприклад, Google Docs або Microsoft Office Online), ваш ПК у безпеці |

| Пояснення рекомендацій: | Браузер обробляє файл у “пісочниці” — тобто ізольовано від системи.Скрипти всередині PDF не виконуються або блокуються.Це безпечніше, ніж відкривати в програмах типу Adobe Reader | Але якщо файл відкривається в браузері через вбудований перегляд файлів, і ви завантажите його → ризик зростає, особливо якщо відкриєте в Word з увімкненими макросами. |

| Підозрілі ознаки у файлі: |

|

|

Небезпечні ознаки у файлі:

- Є кнопка або посилання «підтвердити акаунт», «увійдіть в систему», «натисніть тут для перегляду повного документа».

- Вимагає вводу пароля або даних банку.

- Написано, що файл захищено або треба дозволити редагування / вміст (особливо у Word / Excel).

Якщо ви вже відкрили файл і сумніваєтесь:

- Не натискайте нічого в файлі.

- Закрийте його якнайшвидше (якщо на ПК) або закрийте вкладку.

- Очистіть кеш браузера (не обов’язково, але корисно – якщо відкривали онлайн).

- Запустіть сканування системи (можна тим самим захисником Windows).

- Якщо були підозрілі дії — можу підказати, як перевірити автозапуск і процеси.